一、漏洞概要

漏洞名称 |

Apache Solr认证绕过漏洞(CVE-2024-45216) |

发布时间 |

2024年10月30日 |

组件名称 |

Apache-Solr |

影响范围 |

5.3.0≤Apache Solr <8.11.4 9.0.0≤Apache Solr <9.7.0 |

漏洞类型 |

身份认证漏洞 |

利用条件 |

1、用户认证:不需要用户认证 2、前置条件:默认配置 3、触发方式:远程 |

综合评价 |

<综合评定利用难度>:容易,无需授权能导致服务器失陷。 <综合评定威胁等级>:严重,能造成服务器失陷 |

官方解决方案 |

已发布 |

二、漏洞分析

2.1组件介绍

Solr是流行的、速度极快的开源企业搜索平台,它建立在Apach e Lucene™之上。Solr被广泛用于企业搜索、网站搜索和其他大规模数据搜索应用,具有高可扩展性,分布式搜索,实时索引等特点。

2.2漏洞描述

2024年10月30日,深瞳漏洞实验室监测到一则Apache-Solr组件存在身份认证绕过漏洞的信息,漏洞编号:CVE-2024-45216,漏洞威胁等级:严重。

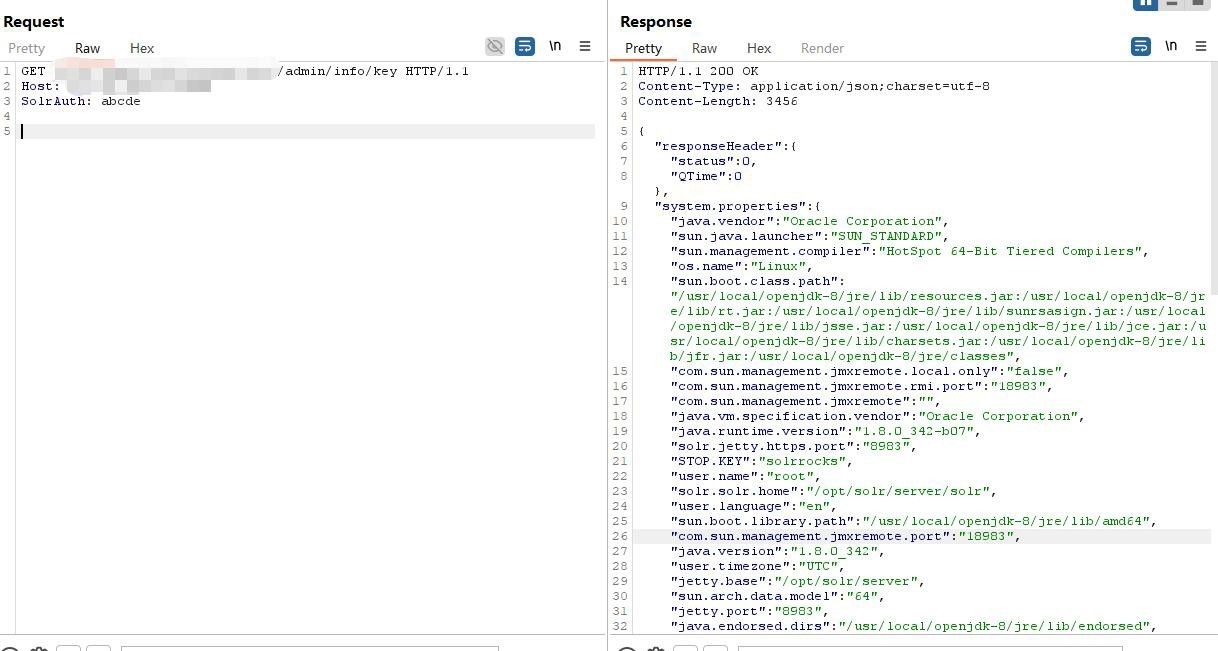

攻击者可构造恶意请求利用PKIAuthenticationPlugin造成权限绕过,从而可在未认证的情况下调用。未授权的攻击者可以利用该漏洞绕过身份验证,严重可导致服务器失陷。

三、影响范围

目前受影响的Apache-Solr版本:

5.3.0≤Apache Solr <8.11.4

9.0.0≤Apache Solr <9.7.0

四、漏洞复现

深瞳漏洞实验室已复现该漏洞。

五、解决方案

5.1修复建议

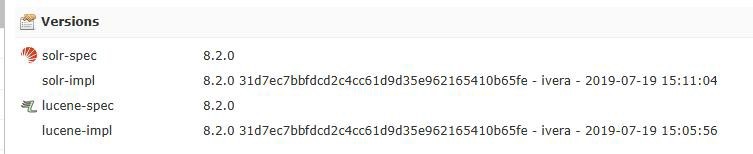

1.如何检测组件系统版本

Web服务管理端可查看当前solr版本。

2.官方修复建议安全版本:

Apache Solr8.11.4

Apache Solr9.7.0

解决方案:

官方已发布安全更新,建议升级solr至8.11.4,9.7.0及以上版本。下载链接:https://solr.apache.org/downloads.html

六、参考链接

https://solr.apache.org/security.html#cve-2024-45216-apache-solr-au thentication-bypass-possible-using-a-fake-url-path-ending

https://seclists.org/oss-sec/2024/q4/3